Das es am Arbeitsplatz oder an einer Schule Regeln gibt ist klar. Verständlich ist auch, dass die Regeln die Internetnutzung betreffen können. Doch wie sieht es aus, wenn zensiert, protokolliert und Sicherheitsmechanismen geknackt werden?

Swisscom bietet allen Schweizer Schulen einen Internetzugang an. Um die Schüler zu "schützten" wird dieser Internetzugang aber Zensiert und alle Eingaben der Schüler werden überwacht - eine Praxis, die auch von einigen Arbeitgebern gefordert wird. Ich halte wenig von solchen Methoden und der folgende Beitrag soll zeigen, wohin das führt.

Zensur

Ich persönlich vertrete klar die Meinung, dass man selber verantwortlich ist, für das was man sich im Netz ansieht und auch nur so etwas über die Gefahren lernt. Ausserdem gibt es diverse Methoden, mit denen die Sperre umgangen werden kann. Meistens kann man sogar einfach auf ein alternatives Angebot ausweichen. Die Gefahr, dass harmlose Seiten blockiert werden ist wesentlich grösser. Die Gegenseite verspricht sich von der Zensur mehr Sicherheit und Kontrolle. Betreffend der Sicherheit sind aber schon wirksame Schutzmechanismen und Blacklistes in den meisten Browsern standardmässig implementiert.

Ich habe einige Beispiele von meiner Schule gesammelt:

Malware

Grund:

Unzulässiger Aufruf einer Malware-Seite

Natürlich möchte weder Benutzer noch Administrator Malware auf seinen Computern. Aber alle gängigen Browser haben bereits eine solche Funktion implementiert. Diese ist sogar wirksamer, da sie täglich aktualisiert wird und, im Gegensatz zum Proxy der Schule, auch bei sicheren Verbindungen (https) funktioniert.

Schlussendlich sind die meisten Fälle aber selbst verschuldet, denn kein Malware-Schutz bietet eine vollkommene Sicherheit.

Phishing

Grund:

Unzulässiger Aufruf einer Phishing-Seite

Hier gilt grundsätzlich das selbe wie bei Malware Seiten.

Anonymisierung

Grund:

Verboten zu browsen Anonymisierer category

Da man durch die Überwachung und Zensur eingeschränkt wird, liegt die Verwendung von Anonymisierungs-Tools nahe. Das auch diese blockiert werden finde ich ziemlich bedenklich. Wer zu solchen Tools greift, ist sich normalerweise bewusst, welchen Nutzen und welche Gefahren das Internet mit sich bringt.

Zum Glück kann man sich hier die Nachteile der Zensur zu nutze machen und auf verschlüsselte oder unpopuläre, unzensierte Alternativen zurückgreifen.

Militanz/Hass und Extremismus

Grund:

Verboten zu browsen Militanz/Hass und Extremismus category

Eine ziemlich heikle Kategorie. Bei meinen Recherchen für Schularbeiten bin ich ab und zu auf politische Seiten gestossen, die mit dieser Begründung zensiert wurden. Leider habe ich die Domains nicht aufbewahrt.

Andererseits könnten unter diese Kategorie beispielsweise auch Rechtsextreme Inhalte fallen. Ob diese zensiert werden müssen ist eine andere Debatte.

Computer/Hacking

Grund:

Verboten zu browsen Computer/Hacking category

Meine Lieblingskategorie und mit Abstand die, die mich am meisten genervt hat. Ein Opfer ist bspw. gulli.com. Das IT-News-Portal fällt aus unerklärlichen Gründen unter diese Kategorie. Aber auch diverse andere Informative Seiten treffen das selbe Schicksal. Bei TheHackerNews liegt das vielleicht auch an der Domain.

Ausserdem ist die Tatsache, dass solche sicherheitsrelevanten Informationen mit dem Argument der Sicherheit blockiert werden eine ziemliche Ironie. Ginge es nur um Hacking-Tools (auch wenn diese auch benutzt werden können, um die Sicherheit zu testen und somit zu gewährleisten) würde die Malware Kategorie ausreichen.

Nacktszenen/Akt

Grund:

Verboten zu browsen Nacktszenen/Akt category

Dies wird im Schulkodex klar untersagt und wird deshalb auch blockiert. Aber ich bezweifle, dass die Blacklist vollständig ist.

MITM-Angriff

Wirklich gravierende Eingriffe finden seit dem Herbst 2013 statt. Da Google nun standardmässig HSTS für seine Suchfunktion unterstützt, konnte nicht mehr mitgelesen werden. Mit der Begründung, auch weiterhin die Suche nach obigen Inhalten unterbinden zu können, wurde von der Schwisscom beschlossen, den verschlüsselten Traffic an Google aufzubrechen. Um das zu ermöglichen, wurde in den Herbstferien ein falsches Sicherheitszertifikat auf den Schulcomputern installiert und so der Schutzmechanismus der Browser ausgehebelt.

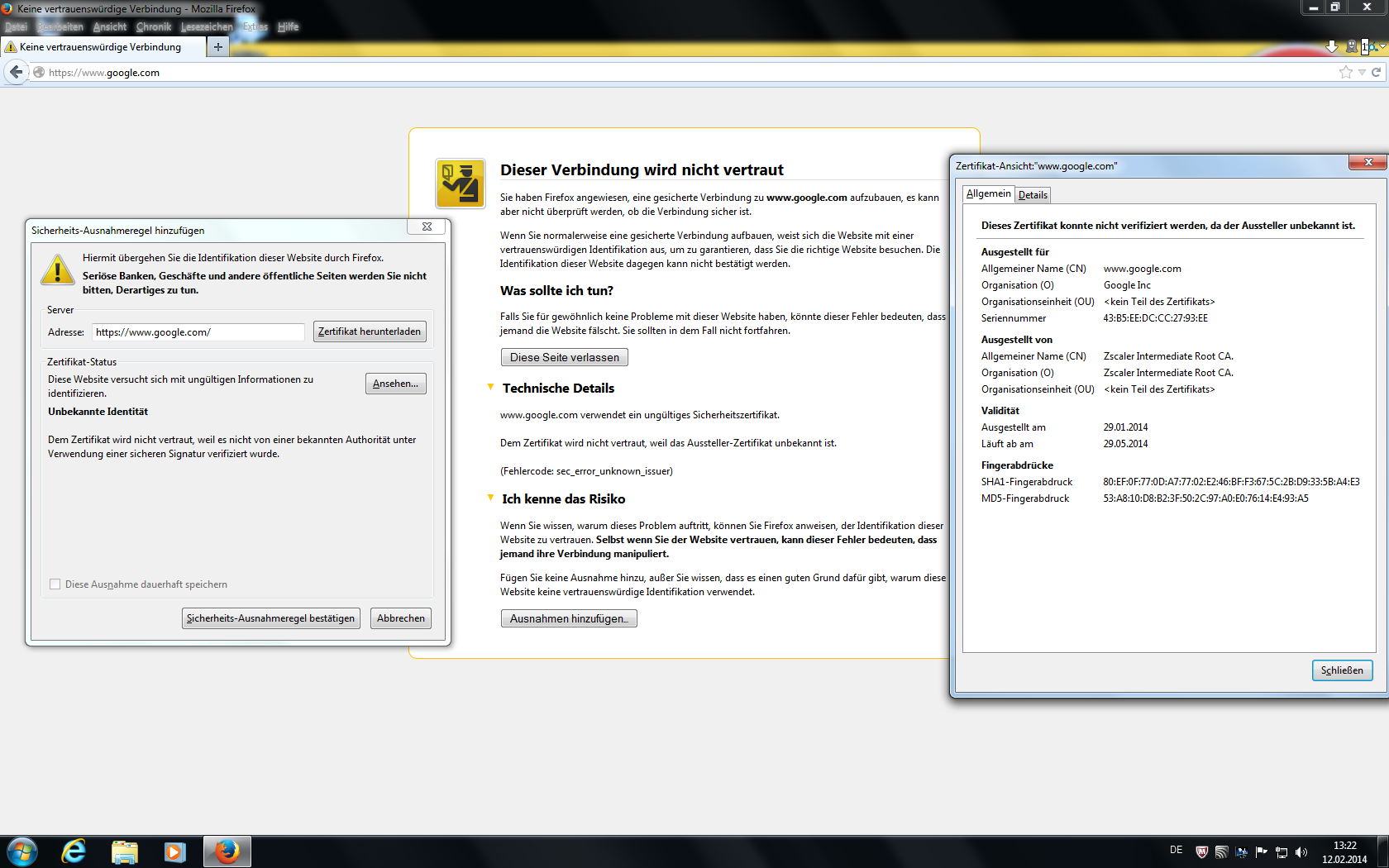

Glücklicherweise nutze ich nie den als Standard definierten Internet Explorer, sondern Mozilla Firefox mit meinen eigen Profil. So wurde ich zurecht gewarnt:

Meine erste Vermutung war, dass nun auch die Zertifikatsüberprüfung der Zensur zum Opfer gefallen ist. Ich meldete das Problem, wie üblich, der IT. Als ich dann im Forum der Piratenpartei von der Manipulation erfuhr, war die Empörung über die kriminelle Vorgehensweise und die Intransparentz gross.

Es folgte ein reger Mailverkehr zwischen allen beteiligten Parteien, ohne Resultat. Der IT-Verantwortliche der Schule meinte sogar wörtlich, ich würde mich für ein Edward Snowden halten und versuchte die ganze Problematik herunterzuspielen. Seither habe ich die Kooperation mit der internen IT eingestellt. Die von mir geforderte Kopie der über mich gesammelten Daten wurde nicht folge geleistet, ich hätte für den Aufwand finanziell aufkommen müssen, was eigentlich rechtswidrig ist.

Fakt ist, dass nicht nur die Suchanfragen von Google unverschlüsselt übermittelt werden, sondern auch Daten von allen andern *.google.com Diensten. Darunter fallen unter anderem die Logindaten von accounts.google.com. Es wird nicht zur Sicherheit beigetragen, im Gegenteil, Schüler werden angegriffen.

Die Swisscom nimmt dazu wie folgt Stellung:

b)

Wir filtern also (nochmals: im Auftrag der Kantone) google-Traffic, wie allen anderen http-Traffic seit 2002. Der einzige Unterschied mit der Eweiterung auf https ist demnach der, dass wir einen technischen Umweg vollziehen müssen, damit die Filterung für die Website google (und nur diese Website und keine anderen https-basierten Websites) weiterhin gelingt. Wir nehmen die Google-Anfrage entgegen, entschlüsseln sie, ergänzen den URL mit “safesearch=active”, verschlüseln wieder und reichen den Request weiter. Selbst der Suchbegriff sehen wir nicht ein. Damit aktivieren wir also lediglich die Filterfunktion von Google, um zu verhindern, dass Previews auf Pages mit ungeeigneten Inhalten möglich sind.

Die Begründung ist für mich absolut lächerlich, denn wenn es nur um safesearch=active ginge, wäre das auch Cookie-Basiert möglich.

Das ganze wurde auch von den Medien und anderen Blogs aufgenommen:

- schulesocialmedia.com - Die Swisscom hört Schulen ab

- nzz.ch - Schulen ans Netz

- steigerlegal.ch - Umfassende Internet-Überwachung an Schweizer Schulen

- schulen-aargau.ch - Anleitung zur MITM-Atacke

- tagesanzeiger.ch - Kontrolliert die Swisscom Schülerdaten?

- nzz.ch - Überwachung der Webnutzung an Schulen

- nzz.ch - Hacker kritisieren Webfilter der Universität Zürich

- wiki.doebe.li - Das schulische Content-Filter-Dilemma

- forum.piratenpartei.ch - Flächendeckende Internet-Überwachung unserer Schulen