Vergangene Woche bin ich beim Hoster Metanet auf verschiedene Sicherheitsdefizite gestossen. Inzwischen hat man reagiert und die kritischsten Fehler behoben.

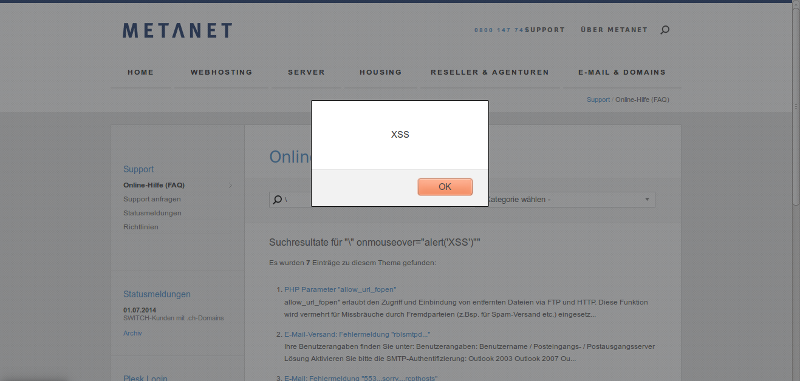

Da SWITCH den Direktverkauf von Domains 2015 einstellt, bin ich gezwungen zu einem Drittanbieter zu wechseln. Während meiner Suche bin ich auf Metanet gestossen. Da ich wissen möchte, an was für ein Unternehmen ich meine Domains anvertraue, habe ich mich auf der Seite umgesehen. Durch Zufall entdeckte ich dabei in der Suchfunktion der Seite eine Schwäche bei der Zeichenmassierung. Diese Schwäche lies sich prompt für XSS ausnutzen.

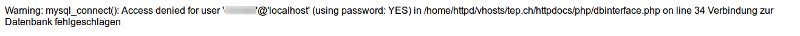

Glücklicherweise handelt es sich dabei nicht um stored XSS. Wenn man so etwas auf einer Seite findet prüft man natürlich, ob eventuell auch noch weitere Lücken bestehen und tatsächlich wurde über eine Fehlermeldung auf einer scheinbar vergessenen alten Seite der Benutzername des Datenbanknutzers ausgegeben. Da der MySQL-Server von aussen erreichbar ist, kann dies einen Bruteforce-Angriff um ein vielfaches erleichtern.

Metanet hat die Fehlerhafte Seite umgehend entfernt und 10 Tage später wurde nach einem erneuten Nachfragen auch die XSS Lücke gepatcht. Einige weitere Anmerkungen zur Sicherheit unterliegen noch einer internen Prüfung - dazu wird noch ein Update folgen.

Dieser Artikel soll zeigen, dass XSS immer noch eine weit verbreitete Gefahr ist. Für Firefox gibt es zwar ein Add-On, dass einen integrierten XSS Filter mitbringt, weitaus sicherer sind jedoch serverseitige Schutzmassnahmen wie bspw. Content Security Policy.